Infrastruktura Klucza Publicznego

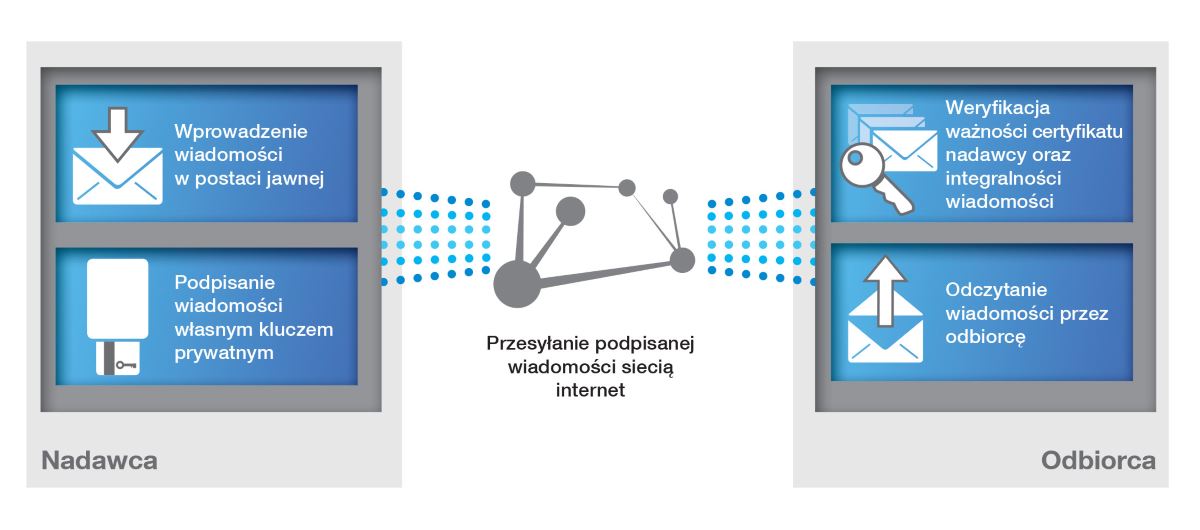

Infrastruktura Klucza Publicznego (PKI) jest systemem bezpiecznej wymiany informacji elektronicznych. Zapewnia integralność, poufność oraz niezaprzeczalność treści w komunikacji elektronicznej. Dzięki zastosowaniu PKI użytkownik np. poczty elektronicznej ma gwarantowaną autentyczność nadawcy oraz integralność przesyłanych danych, a także zabezpieczenie przed nieuprawnionym odczytem.

Do podniesienia poziomu bezpieczeństwa informacji w instytucjach państwowych, samorządowych, instytucjach finansowych, firmach i przedsiębiorstwach Enigma od 30 lat oferuje własne rozwiązania do budowy i obsługi PKI takie jak:

Modułowa platforma PKI

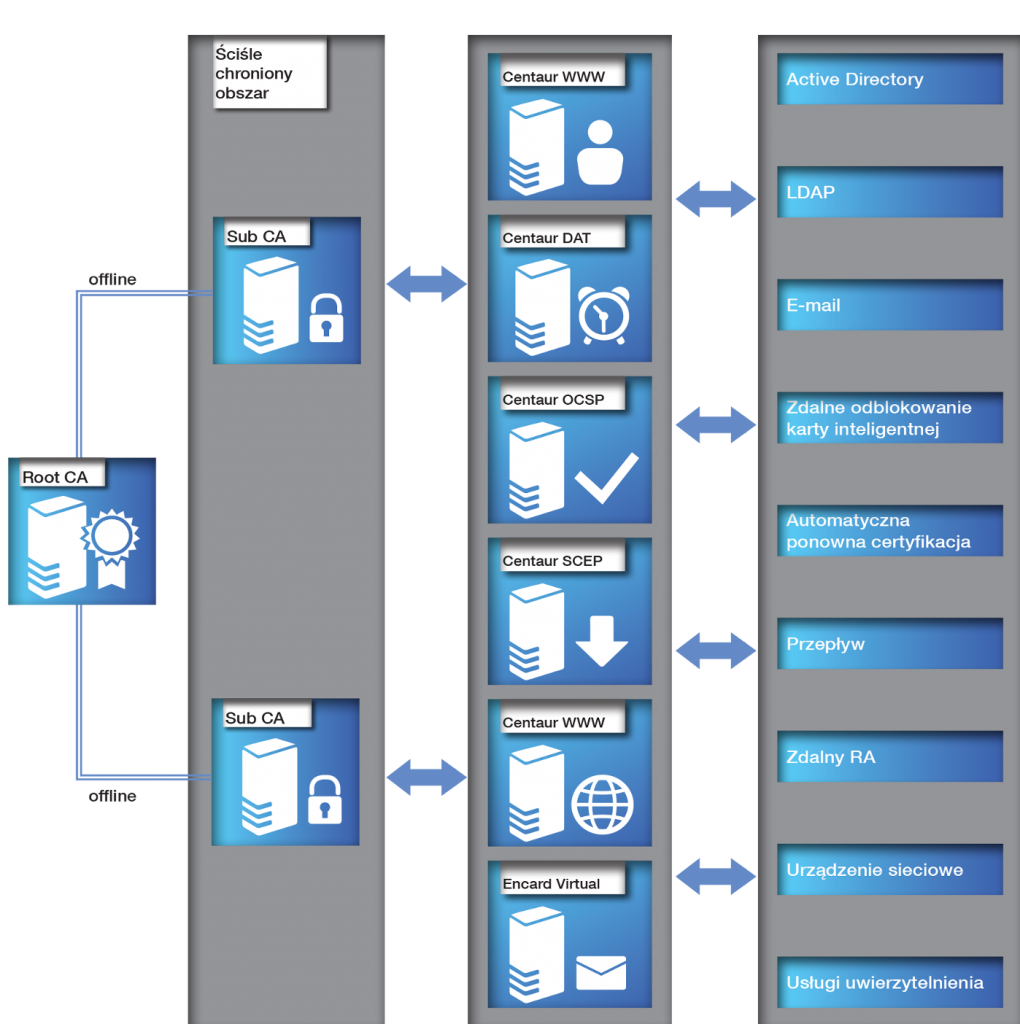

Do realizacji bezpiecznej komunikacji w infrastrukturze klucza publicznego (PKI) służy rodzina rozwiązań CENTAUR zapewniająca organizacjom skalowalne i bezpieczne środowisko, produkowane i rozwijane w Enigmie od 30 lat celem wykorzystywania najnowszych technologii kryptograficznych i najwygodniejszych dla użytkowników interfejsów.

Z poszczególnych modułów oprogramowania można budować systemy generowania, dystrybucji i unieważniania kluczy publicznych, różniące się funkcjonalnością, poziomem zabezpieczeń i kosztami wdrożenia. Skalowalność systemu CENTAUR zapewnia obsługę zarówno niewielkich odbiorców, jak i systemów dla setek tysięcy użytkowników.

Platforma Centaur działa na najbardziej popularnym i silnie zabezpieczonym sprzęcie do przechowywania kluczy kryptograficznych Urzędów Certyfikacji i użytkowników. Umożliwia stworzenie dowolnej liczby Urzędów Certyfikacji (CA), ze złożoną strukturą i hierarchią.

Główną ideą przyświecającą twórcom rozwiązania jest połączenie najwyższego poziomu bezpieczeństwa z wygodą użytkowania. Użytkownicy nie muszą pamiętać o odnawianiu certyfikacji, ani martwić się o dane zaszyfrowane przy użyciu starych kluczy – będą one ukryte w tle. Użytkownicy nie muszą szukać także pozostałych kluczy użytkowników – otrzymają je. Do wyboru jest również wersja rozwiązania – na pulpit lub mobilna.

Korzyści

- Zabezpieczenie istotnych danych

przed utratą poufności

- Kontrola dostępu użytkowników

do systemów i aplikacji

- Zapewnienie zgodności z wymogami prawa, w tym ustawy o ochronie danych osobowych

Moduły

Centaur CCK to podstawowy moduł w systemie CENTAUR. Odpowiada za realizację wszystkich najważniejszych funkcji, konfiguracji i parametryzacji, zarządzania cyklem życia kluczy i certyfikatów, koordynacji współpracy wszystkich modułów systemu oraz gromadzenia i udostępniania istotnych informacji. Przy użyciu przyjaznego dla użytkownika GUI można zdefiniować różne role: operatora, administratora oraz urzędnika ds. bezpieczeństwa. Wszystkie osoby wykonujące swoje zadania w systemie identyfikuje się przy użyciu skutecznych metod uwierzytelniania na podstawie kluczy szyfrujących i certyfikatów przechowywanych na kartach inteligentnych. Centaur CCK wyróżnia wyjątkowa dbałość o wysoki poziom bezpieczeństwa. Wszystkie zadania konfiguracyjne można wykonywać tylko przy konsoli włączonej na tym samym komputerze, na którym zainstalowano oprogramowanie. To kolejny element, obok silnego uwierzytelniania, który zmniejsza ryzyko związane z nieautoryzowanym dostępem. Każdy użytkownik systemu Centaur może posiadać dowolną liczbę certyfikatów, ale standardowa licencja zawiera maksymalnie sześć aktywnych certyfikatów na osobę.

Aplikacja dla Urzędu Rejestracji, do wydawania użytkownikom kluczy i kart kryptograficznych. Pozwala na realizacje następujących zadań:

- rejestracje nowych użytkowników,

- generowanie kluczy dla użytkowników,

- utworzenie certyfikatów użytkowników na podstawie dostarczonego przez nich klucza publicznego lub klucza wygenerowanego w Urzędzie Rejestracji,

- eksport certyfikatów i listy CRL,

- odwołanie certyfikatów użytkowników,

- przetwarzanie informacji użytkowników w trybie wsadowym,

- graficzną personalizację kart inteligentnych,

- druk materiałów wspomagających proces certyfikacji (protokół przekazania/odbioru kodu PIN, bezpieczne koperty itp.),

- raportowanie.

Moduł udostępniający on-line informacje o statusie wydanego certyfikatu za pomocą protokołu komunikacyjnego opisanego w RCF 6960. Centaur OCSP służy do przekazywania informacji o bieżącym statusie danego certyfikatu, np. informacji o ważności, odwołaniu lub zawieszeniu certyfikatu.

Moduł do realizacji znakowania czasem, dzięki któremu można potwierdzić istnienie dokumentu w danym czasie. Generowanie znaczników czasu to ważny aspekt bezpieczeństwa. System pracuje z zegarem czasu rzeczywistego, co gwarantuje poprawne i dokładne znakowanie dokumentów czasem.

Przy użyciu tego oprogramowania można realizować następujące zadania:

- akceptować zapytania użytkowników o wygenerowanie dokumentu ze znacznikiem czasu,

- weryfikować zadania w zakresie: poprawności składniowej i uprawnień użytkowników do otrzymania znacznika czasu,

- tworzyć znaczniki czasu w przypadku akceptacji zadania.

Aplikacja do certyfikacji urządzeń sieciowych umożliwiająca wydanie kluczy do infrastruktury sieciowej. Aplikacja może pracować w trybie automatycznym, niewymagającym obecności operatora.

Moduł samoobsługi subskrybentów pozwalający na samoobsługową certyfikację i recertyfikację, zdalne odblokowywanie kart, dostęp do archiwalnych kluczy do poufności.

Centaur EST jest modułem systemu Centaur realizującym protokół EST (Enrollment over Secure Transport). EST umożliwia przekazywanie certyfikatów dla serwerów WWW, urządzeń końcowych i użytkowników, a także dla każdego innego rozwiązania, w którym używane są certyfikaty PKI. Głównym zastosowaniem EST jest automatyzacja procesów certyfikacji urządzeń sieciowych. EST jest następcą protokołu SCEP – jest łatwiejszy do wdrożenia na urządzeniach już posiadających stos HTTPS. EST używa protokołu HTTPS jako transportu i wykorzystuje TLS dla wielu swoich atrybutów bezpieczeństwa. Centaur EST implementuje zarówno podstawową wersję protokołu wyspecyfikowaną w RFC 7030 jak również rozszerzoną z RFC 8295. EST obecnie jest wspierany przez wiodących producentów sprzętu – takich jak np. CISCO, Aruba, IBM, Stormshield. EST standaryzuje uwierzytelniony proces wymiany żądań i odpowiedzi z CA, dzięki czemu jest bezpieczniejszy, a także szybszy i łatwiejszy dla zespołów IT do wdrażania certyfikatów w systemach i urządzeniach niż ręczne przekazywanie wymaganych informacji. EST obsługuje także zaawansowane algorytmy kryptograficzne oparte na krzywych eliptycznych (ECC, ECDSA), które obecnie są coraz częściej wykorzystywane w kryptografii, a nie są obsługiwane przez wcześniej użytkowany protokół SCEP.

INTEGRACJA CENTAUR – YUBICO

Yubico dostarcza sprzętowe tokeny bezpieczeństwa, wspierające wiele popularnych protokołów takich jak: FIDO2, PIV, U2F. Oprócz tego, różne modele kluczy wyposażone zostały w najpopularniejsze na rynku złączą i technologie łączności. Zaliczyć do nich można złącze typu USB-A, USB-C, Lightning oraz NFC w celu uwierzytelniania się na urządzeniach mobilnych.

Oprogramowanie Centaur wykorzystuje tokeny YubiKey jako nośnik kluczy kryptograficznych i certyfikatów, do integracji oprogramowanie Centaur wykorzystuje bibliotekę PKCS#11 Yubico. Centaur umożliwia centralne zarządzanie tokenami YubiKey poprzez aplikację Centaur PR (Punkt Rejestracji). Operator może zarządzać cyklem życia tokena i certyfikatów poprzez generowanie, zawieszanie, uchylenie odwieszenia i unieważnianie certyfikatów. Certyfikaty generowane w aplikacji Centaur PR mogą być wykorzystywane np. do logowania do stacji roboczej, szyfrowana i podpisywania maili, szyfrowania i podpisywania dokumentów. Oprogramowanie przypisuje konkretny token użytkownikowi, który z niego korzysta, dzięki czemu Operator wie jaki token został wydany użytkownikowi.

Obsługa tokenów YubiKey jest możliwa również w oprogramowaniu Centaur Chiron. Jest to oprogramowanie dedykowane dla użytkownika końcowego pozwalające na obsługę tokenu np. odblokowywanie tokena, odnowienie certyfikatów zapisanych na tokenie.

OPROGRAMOWANIE NARZĘDZIOWE DO REALIZACJI FUNKCJI PKI

Narzędziem do realizacji nawet najbardziej zaawansowanych funkcji PKI jest oprogramowanie PEM-HEART (Privacy Enhanced Mail – Hybrid Encryption, Authentication and non-Repudiation Transcoder). Stosuje się go do realizacji usług związanych z podpisami elektronicznymi, ochroną kryptograficzną dokumentów elektronicznych, ochroną treści przesyłanych e-mailem i danych znajdujących sią na dyskach. Można z niego korzystać wraz z certyfikatami wydawanymi przez standardowe lub kwalifikowane Urzędy Certyfikacji.

PEM-HEART oferuje standardowy zestaw funkcji służących kryptograficznemu szyfrowaniu wiadomości, wspierając ochronę integralności wiadomości, uwierzytelnianie, niezaprzeczalność autora oraz poufność. Weryfikuje również podpisy wydawane przez kwalifikowane Urzędy Certyfikacji.

Korzyści

- Nowoczesny, bezpieczny i wygodny sposób podpisywania dokumentów (plików elektronicznych)

- Potwierdzenie wiarygodności nadawcy (kryptografia oparta na tożsamości)

- Gwarancja integralności danych i ich poufności

- Łatwa weryfikacja wprowadzanych zmian w podpisywanych dokumentach

Moduły

- PEM-HEART Aplet

- PEM-HEART API

- PEM-HEART GUI

- Encard Virtual

- PEM-HEART Web

- PEM-HEART Seal

- System WERYFIKATOR

Dostępny w sieci internetowej i zaprojektowany z myślą o zdalnej wymianie kluczy i certyfikatów znajdujących sią na kartach kryptograficznych. Powszechnie stosuje się go do integracji z systemami sieciowymi, które korzystają z usług PKI.

Oferuje funkcje o wysokim poziomie ochrony wiadomości (blokowanie/odblokowanie wiadomości), dzięki czemu można bardzo łatwo włączyć systemy bezpieczeństwa w każdej aplikacji stworzonej przez zespół programistów. Stosuje się go, aby zapewnić programistom wszelkie funkcje PKI z prostym interfejsem programistycznym, do wykorzystania w ich produktach.

Oprogramowanie klienckie do szyfrowania danych, podpisywania i weryfikacji kwalifikowanych podpisów elektronicznych we wszystkich dokumentach elektronicznych. Jest kompatybilne ze środowiskiem Windows, Linux oraz MacOS. Integruje się z systemem, umożliwiając użytkownikom łatwe wykorzystanie wszystkich funkcji PKI.

To prosty sposób na rozwiązywanie problemów związanych z utratą kluczy. Działa we współpracy z archiwum kluczy Centaur CCK. Gdy użytkownik musi użyć jeden ze swoich starych kluczy (aby przeczytać e-maile zaszyfrowane tym kluczem), oprogramowanie połączy sią z archiwum, uwierzytelni bieżący klucz i pobierze stary klucz prywatny bez interakcji z użytkownikiem. Wszystko odbywa się w tle bez wysiłku użytkownika.

PEM-HEART Web jest aplikacją webową realizującą obieg podpisywania dokumentów przy pomocy certyfikatów cyfrowych, zarówno kwalifikowanych jak i niekwalifikowanych. Aplikacja pozwala użytkownikom na wczytanie dokumentu oraz wskazanie, którzy użytkownicy mają dany dokument podpisać.

PEM-HAERT Seal jest oprogramowaniem udostępniającym interfejs REST do opatrywania dokumentów pieczęcią elektroniczną, której klucze znajdują się na lokalnych urządzeniach HSM jak również w chmurze.

PEM-HAERT Seal przeznaczony jest do integracji z systemami informatycznymi wykorzystującymi proces pieczętowania dokumentów.

WERFIKATOR jest systemem walidacji dokumentów opatrzonych podpisami niekwalifikowanymi. Proces walidacji może być prowadzony po upłynięciu ważności certyfikatu użytego do złożenia podpisu. Efektem walidacji jest raport wskazujący status ważności podpisów na daną datę wraz z kompletem informacji, na podstawie których oprogramowanie uzyskało dany wynik walidacji.

BEZPIECZNY SYSTEM POCZTY ELEKTRONICZNEJ

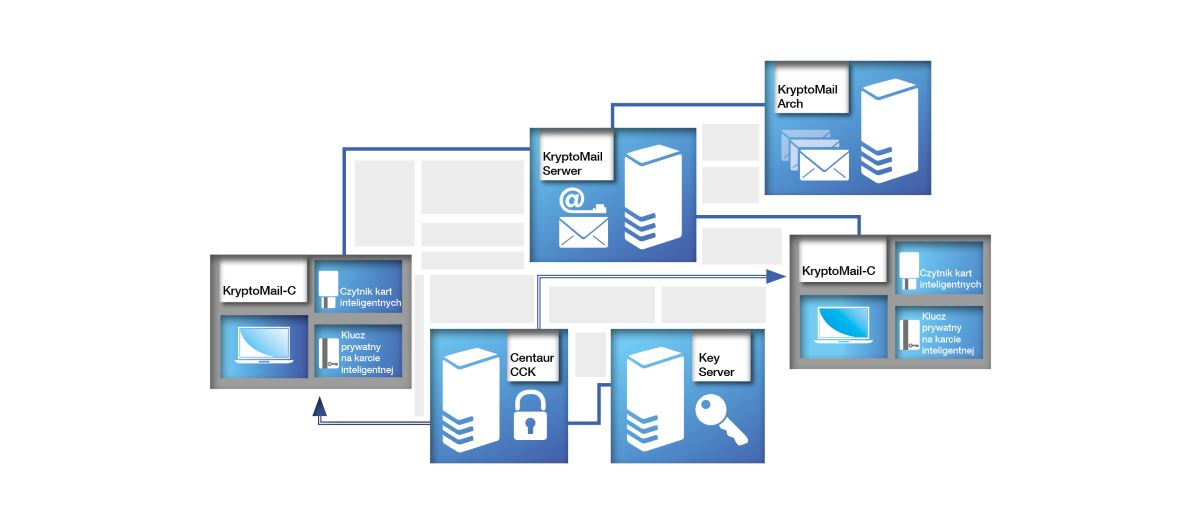

Bezpieczny system poczty elektronicznej KryptoMail to modułowy pakiet oprogramowania stosowany do ochrony poufności i autentyczności informacji przesyłanych w systemie poczty elektronicznej oparty na silnych mechanizmach kryptograficznych. Wykorzystanie w systemie funkcji podpisu elektronicznego pozwala uzyskać integralność i autentyczność wszystkich informacji z jednoczesną weryfikacją tożsamości nadawcy. Dzięki temu, wyłącznie nadawca i wskazani odbiorcy maja dostęp do treści wiadomości. Wdrożenie ochrony poczty elektronicznej wykonuje się bez zmiany zwyczajów użytkownika. W zależności od wymaganego poziomu bezpieczeństwa, system zabezpieczony jest hasłem lub karta mikroprocesorowa. System działa zarówno na komputerach stacjonarnych, jak i urządzeniach mobilnych (w tym smartfonach), i można go instalować we wszystkich organizacjach, niezależnie od ich wielkości.

Korzyści

- Potwierdzenie autentyczności nadawcy i odbiorcy w korespondencji elektronicznej

- Szybki i bezpieczny sposób przekazywania ważnych informacji

- Ochrona przed niepowołanym odczytem i użyciem

- Ochrona przed atakami elektronicznymi i spamem

Moduły

Oprogramowanie dla użytkownika końcowego stosowane do szyfrowania i podpisywania wiadomości e-mailowych.

Poza tym:

- współpracuje z archiwum e-mail i archiwum kluczy,

- obsługuje wszystkie popularne protokoły,w tym SMTP, POP3 i IMAP,

- pozwala zdefiniować książki adresowe przechowywane w LDAP,

- umożliwia podpisywanie i szyfrowanie domyślnie korespondencji elektronicznej,

- zawiera zaawansowane filtry wyszukiwania informacji, w tym foldery wirtualne i tagi,

- zapewnia inteligentną ochronę przeciw spamowi i wyłudzaniu informacji.

Oprogramowanie do obsługi serwerów poczty elektronicznej. Umożliwia:

- budowę kompletnego serwera poczty,

- przechowywane danych użytkowników w repozytorium LDAP,

- silne uwierzytelnianie użytkowników w oparciu o certyfikat,

- ustawienie automatycznej odpowiedzi tzw. autorespondera, gdy użytkownik jest poza biurem,

- współpracę z dowolnymi programami klienckimi wspierającymi protokoły SMTP, POP3 lub IMAP.

Oprogramowanie pozwalające tworzyć systemy archiwizacji e-maili:

- obsługuje zwykłe i poufne wiadomości,

- pozwala tworzyć systemy archiwizacji e-maili,

- tworzy indeksy wiadomości i pozwala na ich przeszukiwanie w oparciu o kryteria: nadawca, odbiorca, temat lub data,

- wszystkie wiadomości przesłane na serwer trafiają automatycznie do archiwum,

- przechowuje informacje na temat tożsamości nadawcy przy użyciu elektronicznych podpisów w wiadomościach,

- zapewnia ciągłość i integralność wszystkich przechowywanych wiadomości.

KWALIFIKOWANY PODPIS ELEKTRONICZNY

Narzędziem do realizacji zaawansowanych funkcji bezpiecznego podpisu elektronicznego Cencert w Infrastrukturze Klucza Publicznego jest oprogramowanie PEM-HEART Siganture.

Oprogramowanie umożliwia składanie i weryfikację podpisów elektronicznych dla kwalifikowanych Centrów Certyfikacji. PEM-HEART oferuje standardowy zestaw usług kryptograficznego zabezpieczania wiadomości, tj. ochronę integralności wiadomości, uwierzytelnienie autora oraz niezaprzeczalność nadania zapewniane poprzez bezpieczny podpis elektroniczny oraz poufność. Weryfikuje podpisy wystawiane przez wszystkie kwalifikowane Centra Certyfikacji Kluczy.

Oferta dostępna na stronie Cencert

Korzyści

- Nowoczesny, bezpieczny i wygodny sposób podpisywania dokumentów (plików elektronicznych)

- Potwierdzenie wiarygodności nadawcy (identyfikacja tożsamości)

- Gwarancja integralności danych i ich poufności

- Łatwa weryfikacja wprowadzanych zmian w podpisywanych dokumentach